Bundesamt testet CMS Sicherheitslücken

Das Bundesamt für {Sicherheit in der Informationstechnik}(http://www.bsi.de) hat zusammen mit der init AG sowie dem Fraunhofer Institut einige Open Source CMS auf Sicherheitslücken untersucht. Die Ergebnisse der Studie kann man hier einsehen.

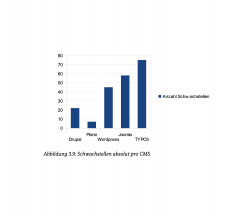

Die meisten Schwachstellen haben Typo3 und Joomla

Generell wird den Systemen ein gutes Sicherheitsniveau für die Basissysteme bescheinigt. Probleme bereiten die Erweiterungen. Bei Drupal z.B. teilen sich die Schwachstellen wie folgt auf: 4 % bei der Basissoftware vs. 96 % bei den Erweiterungen. Der Anteil an Code-Execution-Schwachstellen ist in Typo3 und Joomla am höchsten. Dadurch können Hacker Schadcode auf dem Zielsystem ausführen. Weitere häufige Lücken in allen Systemen sind Cross-Site-Scripting und SQL-Injection.

CMS Erweiterungen besonders lückenhaft

Das BSI kommt zum dem Ergebnis, dass generell Lücken vorhanden sind und man deshalb das CMS einerseits richtig konfigurieren und andererseits am besten regelmäßig die Sicherheits-Updates installieren sollte. Die größte Gefahr geht von den Erweiterungen aus, vor allem auch, weil diese seltener gepatched werden.Wordpress erleidet das gleiche Schicksal wie Microsoft

Dem beliebten CMS Wordpress ergeht es ähnlich wie Microsoft. Wer die meisten Nutzer hat, stellt natürlich auch die größte und damit lukrativste Zielgruppe für Hackerangriffe dar und lebt deshalb auch am gefährlichsten. Trotzdem muss man auch erwähnen, dass Wordpress Sicherheitslücken, die gefunden werden, auch relativ schnell stopft. Diese Sicherheits-Patches müssen allerdings auch von den CMS Admins installiert werden und darin liegt ein anderer Teil des Problems: Wer noch nie gehackt wurde oder eventuell gar nicht weiss, dass das System schon unbemerkt als Bot missbraucht wird, sieht darin natürlich auch nicht die Dringlichkeit.